버프슈트(BurpSuit) 진단도구 설정을 해봤습니다.

웹 애플리케이션 취약점 진단 시 많이 사용하는 진단 도구이기에 익혀두면 좋습니다.

무료로 제공되는 기능들이 여럿 있으며 프록시 설정을 통해 포워드&드랍으로 패킷을 보내거나 드랍시킬 수있습니다.

또한 파라미터 값을 조작할 수 있으니 유용한 진단 도구입니다. 그러나 사용에 앞서 기본설정들이 필요합니다.

* 버프슈트(BurpSuite)가 설치되어있다는 가정하게 진행하겠습니다.

HTTPS/HTTP 프록시를 위한 인증서 설정

Options > Import/export CA certificate 를 선택합니다.

Export 하위 체크옵션 3개중 Certificate in DER format > Next

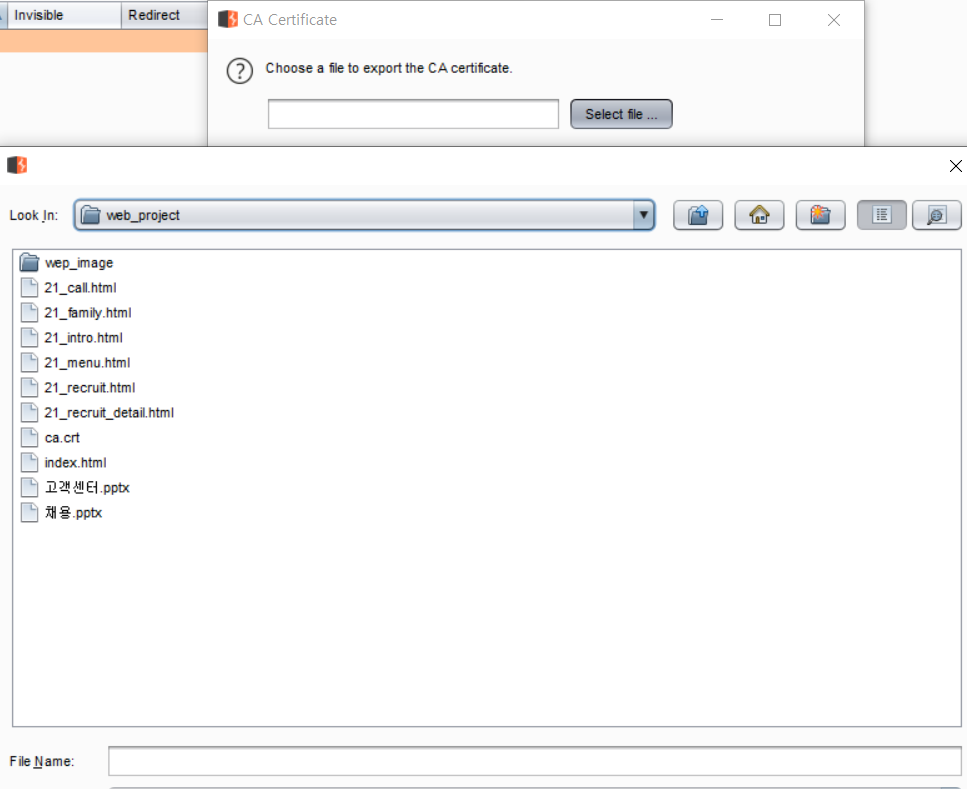

Select file ... 선택 > 저장할 위치를 선택 > ca.crt 입력

Next 를 누르면 인증서가 해당 경로에 "ca.crt"로 저장됩니다.

"ca.crt" 더블클릭 > 인증서 설치 > 로컬 컴퓨터 선택 > 다음 > window 호스트 프로세스 > 예

절반했습니다

버프슈트 프록시 설정

Proxy > Options > Edit 선택

Bind to Port : 8080 설정 > Specific address : 127.0.0.1 설정

Proxy > Intercept > Intercept is on

브라우저 프록시 설정

크롬, 익스플로러 동일합니다.

익스플로러 > 도구 > 인터넷 옵션 > 연결 탭 > LAN 설정 > 사용자 LAN에 프록시 서버 사용 체크 >

나머지 다 체크 해제 > 주소(E) : localhost 설정 > 포트(T) : 8080 설정 > 고급

<-loopback> 설정 > 확인

테스트

HTTP 테스트해보겠습니다.

Localhost의 HTTP를 가로채고 있습니다. userId=dasdte를 변경해서 포워딩 시킬 수 도 있습니다.

다음은 HTTPS 테스트

위의 Request to https://xxx.xxx.xxx.xxx:443 패킷을 가로챈것을 볼 수있습니다.

로컬 환경에서의 버프슈트 프록시 설정 완료되었습니다.

이제부터 자신의 가상 서버 또는 연습 가능한 웹 취약점 사이트에서 버프슈트를 활용하여 다양한 취약점 공격을 테스트 해보면 됩니다.

절대 상용서버는 건들지마세요.

'보안 도구 사용방법' 카테고리의 다른 글

| 무선 AP(WiFi) 침투 (1) | 2023.11.07 |

|---|---|

| 칼리 리눅스 히드라 사용법 (0) | 2023.09.10 |

| 무선WiFi(OTA)를 이용한 IoT 인증서 업로드 및 통신 (0) | 2020.02.06 |

| Mosquitto Broker를 이용한 MQTT 암호화 통신 방법 & OpenSSL 인증서 사용 방법 (0) | 2019.12.29 |

| CentOS OpenSSL 설치 (0) | 2019.12.22 |